Finanzmarkt- und Konzernmacht-Zeitalter der Plutokratie unterstützt von der Mediakratie in den Lobbykraturen der Geld-regiert-Regierungen in Europa, Innsbruck am 20.06.2015

Liebe® Blogleser_in,

Bewusstheit, Liebe und Friede sei mit uns allen und ein gesundes sinnerfülltes Leben wünsch ich ebenfalls.

Aus dieser Quelle zur weiteren Verbreitung entnommen: https://netzpolitik.org/2014/metadaten-wie-dein-unschuldiges-smartphone-fast-dein-ganzes-leben-an-den-geheimdienst-uebermittelt/

Metadaten: Wie dein unschuldiges Smartphone fast dein ganzes Leben an den Geheimdienst übermittelt

Geheimdienste sammeln Metadaten über die Kommunikation aller Bürger. Die Politiker wollen uns glauben machen, dass diese Daten nicht allzu viel aussagen. Ein Niederländer hat das überprüft und das Gegenteil demonstriert: Metadaten verraten viel mehr über dein Leben, als du denkst.

Dieser Gastbeitrag von Dimitri Tokmetzis erschien zunächst im niederländischen Original auf decorrespondent.nl. Dieenglische Übersetzung ist von Bits of Freedom, die deutsche von Kilian Vieth. Abbildungen mit freundlicher Genehmigung von Momkai. Lizenz: Creative Commons BY-NC-SA 4.0.

Ton Siedsma ist nervös. Er traf die Entscheidung vor Wochen, aber verschiebt sie doch immer weiter. Es ist der 11. November, ein kalter Herbstabend. Um zehn nach acht (20:10:48 Uhr um genau zu sein), während er auf dem Weg nach Hause den Elst Bahnhof passiert, aktiviert er die App. Sie wird alle Metadaten seines Telefons in der kommenden Woche speichern.

Metadaten sind nicht der tatsächliche Inhalt der Kommunikation, sondern die Daten über die Kommunikation; etwa die Nummern, die er anruft oder antextet, und wo sein Handy sich zu einem bestimmten Zeitpunkt befindet. Wem er E-Mails schreibt, die Betreffzeilen der E-Mails und die Webseiten, die er besucht.

Ton wird nichts Außergewöhnliches tun. Er wird einfach sein normales Leben führen. An Wochentagen bedeutet das, Radfahren von seinem Haus in Nijmegen zum Bahnhof und mit dem Zug nach Amsterdam. Am Samstag wird er sein Auto nach Den Bosch fahren und die Nacht in der Nähe von Zuiderpark verbringen, um am nächsten Tag mit den öffentlichen Verkehrsmitteln wieder nach Nijmegen zurückzufahren. Im Verlauf des Tages wird er in einem Café namens St. Anna etwas trinken gehen.

Nach genau einer Woche, am Montag den 18. November beendet er das Experiment, und wird danach erzählen, dass er sich dabei befreit fühlte. Es gibt eine einfache Erklärung für seine Nervosität: was er tun wird, wo er sich aufhalten wird, und mit wem er in Kontakt ist, werden Zehntausenden von Menschen sehen. Heute, von dir und mir, und von all den anderen Leserinnen und Lesern dieses Artikels.

In den vergangenen Monaten ist klar geworden, dass Geheimdienste, angeführt von der National Security Agency (NSA), enorme Mengen an Metadaten sammeln. Dazu gehören die Speicherung von E-Mail-Verkehrsdaten und den Standortdaten von Handys. Von Anfang an haben Politiker und Geheimdienste diese Überwachung dadurch verteidigt, dass der Inhalt der Kommunikation nicht überwacht wird, und dabei betont, dass die Dienste nur an Metadaten interessiert sind. Laut Präsident Obama und der NSA, sowie des niederländischen Innenministers, Ronald Plasterk, und des niederländischen Geheimdiensts „Allgemeiner Auskunfts- und Sicherheitsdienst“ (AIVD), richtet das kaum Schaden an. Erst vor kurzem beschrieb der AIVD das Abhören von Metadaten auf seiner Webseite als „geringfügige Verletzung der Privatsphäre“.

Aber ist das der Fall? Sicher nicht, wie Ton Siedsmas Experiment zeigt. Metadaten – auch deine Metadaten – verraten mehr, als du denkst, und viel mehr als die Behörden dich glauben machen wollen.

Eine Woche sagt genug

Ich übergab Tons Metadaten dem iMinds Forschungsteam der Universität Gent und Mike Moolenaar, Inhaber von „Risk and Security Experts“. Ich machte auch meine eigene Analyse. Aus den Metadaten einer Woche konnten wir 15.000 Datensätze mit einem Zeitstempel versehen. Jedes Mal, wenn Tons Telefon eine Verbindung mit einem Funkturm herstellte und jedes Mal, wenn er eine E-Mail schrieb oder eine Website besucht, konnten wir sehen, wann dies geschah und wo er in diesem Moment war, bis auf wenige Meter genau. Wir waren in der Lage, basierend auf seinem Telefon- und E-Mail-Verkehr, sein soziales Netzwerk zu erkennen. Über seine Browser-Daten konnten wir auch die Websites, die er besuchte, und seine Suchanfragen zu sehen. Und wir konnten das Thema, den Absender und Empfänger jeder seiner E-Mails sehen.

Also, was haben wir über Ton herausgefunden?

Folgendes konnten wir aus nur einer Woche an Metadaten über Ton Siedsmas Leben herausfinden. Ton ist ein Jungakademiker in seinen frühen Zwanzigern. Er empfängt E-Mails über Studentenwohnungen und Teilzeitstellen, das kann aus den Betreffzeilen und den Versenderdaten abgeleitet werden. Er arbeitet viel, zum Teil weil er weit mit dem Zug pendeln muss. Er kommt meist erst nach acht Uhr abends nach Hause. Dort angekommen, arbeitet er oft bis spät am Abend weiter.

Seine Freundin heißt Merel. Man kann nicht sicher sagen, ob die beiden zusammen wohnen. Sie schicken sich gegenseitig im Durchschnitt hundert WhatsApp-Nachrichten pro Tag, vor allem, wenn Ton nicht zu Hause ist. Bevor er in den Zug am Amsterdamer Hauptbahnhof steigt, ruft Merel ihn an. Ton hat eine Schwester, die Annemieke heißt. Sie ist noch Studentin: in einer ihrer E-Mails geht es, laut der Betreffzeile, um ihre Abschlussarbeit. Er hat dieses Jahr Sinterklaas (Nikolaus) gefeiert und loste die Vergabe der Geschenke aus.

Ton liest gerne Sportnachrichten auf nu.nl, nrc.nl und vk.nl. Sein Hauptinteresse ist Radfahren, er fährt auch selbst gerne Rad. Er liest auch skandinavische Krimis, oder zumindest sucht er bei Google und Yahoo danach. Seine weiteren Interessen sind Philosophie und Religion. Wir vermuten, dass Ton Christ ist. Er sucht nach Informationen über die Religionsexpertin Karen Armstrong, das Thomas-Evangelium, das „Messias Buch des Mittelalters“ und Symbolik in Kirchen und Kathedralen. Er bezieht eine Menge Informationen aus der Wikipedia.

Ton hat auch eine weniger tiefgründige Seite. Er schaut YouTube-Videos wie „Jerry Seinfeld: Sweatpants“ und Rick Astleys „Never Gonna Give You Up“. Er schaut auch ein Video von Roy Donders, einem niederländischen Reality-TV-Star. Im Internet liest er über „Katzen in Strumpfhosen“, „Disney Prinzessinnen mit Bärten“ und „Gitarren durch Hunde ersetzt“. Er sucht auch nach einem „Snuggie“, dabei sticht ihm besonders eine gewisse „Batman Decke mit Ärmeln“ ins Auge. Oh, und er sucht intensiv nach einem guten Headset (wenn möglich mit Bluetooth).

Wenn wir Tons Profil aus einer kommerziellen Perspektive betrachteten, würden wir ihn mit Online-Angeboten bombardieren. Er ist für eine große Anzahl von Newslettern von Unternehmen wie Groupon, WE Fashion und verschiedenen Computergeschäften angemeldet. Er betreibt scheinbar eine Menge Online-Shopping und sieht keine Notwendigkeit, sich von den Newslettern abzumelden. Das könnte ein Hinweis dafür sein, dass er Online-Angeboten gegenüber offen ist.

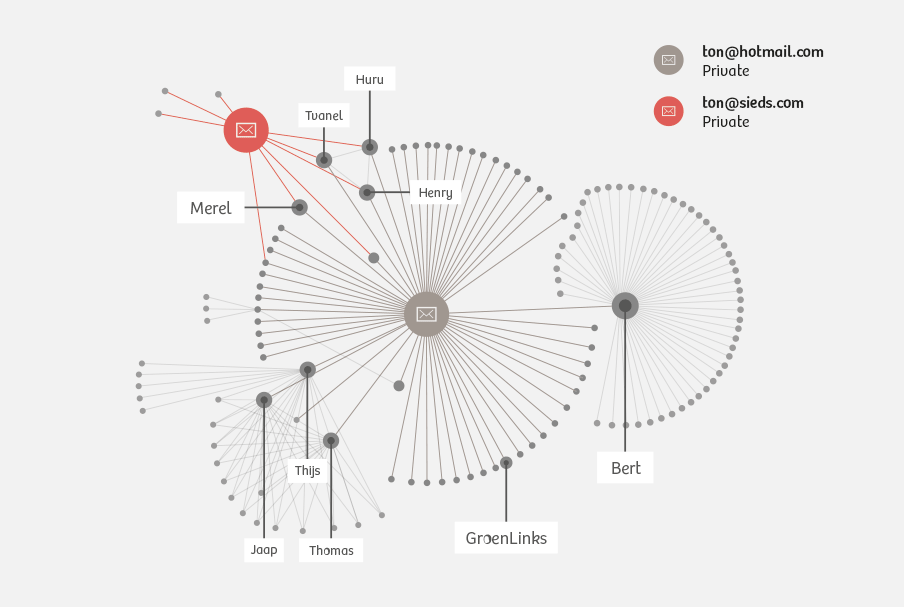

Er hält seine E-Mail-Kommunikation recht gut getrennt, mit drei verschiedenen E-Mail-Konten. Er empfängt alle Werbeangebote auf sein Hotmail-Konto, mit dem er auch mit einer Reihe von Bekannten zu kommunizieren, obwohl er darüber kaum Nachrichten selbst sendet. Er hat ein zweites persönliches E-Mail-Konto, das er für Arbeit und Korrespondenz mit engeren Freunden verwendet. Er verwendet dieses Konto wesentlich aktiver. Außerdem hat er noch ein weiteres E-Mail-Konto für die Arbeit.

Ton weiß eine Menge über Technologie. Er ist an IT, Informationssicherheit, Datenschutz und Freiheit im Internet interessiert. Er sendet regelmäßig Nachrichten mit der Verschlüsselungssoftware PGP. Er sucht auch nach Datenbank-Software (SQLite). Er ist regelmäßig auf Tech-Foren und sucht Informationen über Datenerfassung und -verarbeitung. Er bleibt auch bei Nachrichten über Hacking und aufgeflogene Kinderpornoringe auf dem Laufenden.

Wir vermuten auch, dass er mit der niederländischen „Grün-Linken“ Partei sympathisiert. Durch seine Arbeit (dazu später mehr), ist er in regelmäßigem Kontakt mit politischen Parteien. Die Grüne Linke ist die einzige Partei, von der er E-Mails über seine Hotmail-Konto empfängt. Er hat dieses Konto schon länger als sein Arbeitskonto.

Was arbeitet Ton?

Basierend auf den Daten ist es ziemlich klar, dass Ton als Anwalt für die digitale Bürgerrechtsorganisation Bits of Freedom arbeitet. Er beschäftigt sich hauptsächlich mit internationalen Handelsabkommen, und hält mit dem Außenministerium und ein paar Mitgliedern des Parlaments zu diesem Thema Kontakt. Er verfolgt die Entscheidungsprozesse der Europäischen Union sehr genau. Er interessiert sich auch für die Ermittlungsmethoden von Polizei und Geheimdiensten. Das erklärt auch sein Interesse an Nachrichten über Hacking und enttarnte Kinderpornoringe.

Während der analysierten Woche nimmt Ton aktiv an einer E-Mail-Diskussion mit Kollegen über das Thema „Van Delden muss gehen“ teil. Die E-Mails beziehen sich auf Bert van Delden, den Vorsitzenden des „Intelligence and Security Services Review Committee“ (CTIVD), das ist das Kontrollgremium für die Geheimdienste AIVD (Inlands- sowie Auslandsgeheimdienst, Anm. d. Red.) und MIVD (Militärgeheimdienst, Anm. d. Red.). Ot van Daalen, ein Kollege, hat während der Woche daran gearbeitet, eine Strategie für den „Freedom Act“ zu entwerfen, was offenbar ein Bits of Freedom-Projekt ist.

Am Donnerstag sendet Ton eine Nachricht an alle Mitarbeiter mit dem Titel „Wir sind durch!“ Es gibt offenbar einen Grund zur Erleichterung. Ton guckt sich auch eine wissenschaftliche Arbeit über unsichtbare SMS an, und er beschließt, dass er zu einer Podiumsdiskussion der Jungen Demokraten gehen wird. Eine Reihe von Nachrichten drehen sich um die Planung einer Leistungsüberprüfung, die wahrscheinlich von Hans, dem Direktor von Bits of Freedom, durchgeführt wird.

Ton aktualisiert ein paar Dateien für sich selbst, auf einem geschützten Teil der Bits of Freedom Website. Wir können die Namen der Dateien in den URLs erkennen. Sie beschäftigen sich mit internationalen Handelsabkommen, dem niederländischen Parlament, WCIII (Computerkriminalitätsgesetz III) und Gesetzgebung. Ton aktualisiert auch die Website. Es ist einfach für uns zu sehen, welche Blog-Artikel er überarbeitet.

In seiner Freizeit macht Ton anscheinend nicht allzu viel. Er sendet und empfängt weiter bis spät am Abend Arbeits-E-Mails. Ton besucht auch eine Menge Nachrichten-Seiten und textet mit uns unbekannten Personen. Normalerweise geht er um Mitternacht ins Bett.

Mit wem interagiert Ton?

Durch eine soziale Netzwerkanalyse, basierend auf Tons E-Mail-Verkehr, ist es uns möglich, verschiedene Gruppen, denen er angehört, zu unterscheiden. Diese Cluster werden von seinen drei E-Mail-Konten strukturiert. Es kann sein, dass die Gruppen ein wenig anders aussähen, wenn wir zusätzlich die Metadaten seines Telefons verwenden würden. Allerdings haben wir vereinbart, keine zusätzliche Untersuchung durchzuführen, bei denen wir aktiv versuchen, die Identität von Benutzern einer bestimmten Telefonnummer aufzudecken, damit die Privatsphäre der Menschen in Tons Netzwerk geschützt bleibt.

Über sein Hotmail-Konto kommuniziert Ton mit Freunden und Bekannten. Thomas, Thijs und Jaap steuern, innerhalb einer größeren Gruppe von Freunden, am meisten bei. Beurteilt anhand der E-Mail-Adressen, besteht diese Gruppe nur aus Männern. Es gibt auch Kommunikation mit einer separaten Gruppe, die von jemandem namens ‚Bert‘ geleitet wird. Der Hintergrund dieser Gruppe ist das einzige, was von Ton zensiert wurde. Er sagt, das sei einfach eine persönliche Angelegenheit.

Wir können eine weitere, kleinere Gruppe von Freunden, nämlich Ton, Huru, Tvanel und Henry ausmachen. Wir denken, dass sie Freunde sind, weil sie sich alle an der E-Mail-Diskussion beteiligen, d.h. sie kennen einander. Außerdem senden eine Reihe von ihnen auch E-Mails an ton@sieds.com, Tons Adresse für Freunde und Familie.

Schließlich gibt es auch Tons Arbeits-Cluster. Hier sehen wir, dass seine Hauptkontakte Rejo, Hans und Tim sind. Tim und Janneke sind die einzigen, die auch in seiner persönliche E-Mail-Korrespondenz auftauchen. Die Anzahl der E-Mails, die zwischen ihm und seinen sechs Kollegen verschickt wird, ist auffallend groß. Es gibt offenbar einen Hang zum „CC-setzen“ in E-Mails bei Bits of Freedom. Es ist selten, dass Ton eine E-Mail an nur einen Kollegen sendet, aber wenn, dann ist es meistens entweder Rejo oder Tim. Viele E-Mails werden an die Gruppenadresse für alle Mitarbeiter gesendet.

Ton hat relativ wenig Kontakt mit Externen. Während der Woche sendete er die nötigten E-Mails zur Terminvereinbarung mit dem Assistenten von Foort van Oosten, einem Abgeordneten der Volkspartei für Freiheit und Demokratie (VVD), und mit einem Journalisten namens Bart. Er kommuniziert auch viel mit Anbietern von Anti-Viren-Software.

Auf der Basis der Metadaten folgert Sicherheitsexperte Mike Moolenaar, dass Ton „eine gute Informationposition innerhalb von Bits of Freedom inne hat“. Er scheint eine gute Übersicht zu haben über alles, was passiert – eine wichtige Tatsache, wenn man dieses Netzwerk aus geheimdienstlicher Perspektive betrachtet.

Aber das ist noch nicht alles. Die Analysten von iMinds aus Belgien verglichen Tons Daten mit einer Datei geleakter Passwörter. Anfang November gab Adobe (das Unternehmen hinter dem Acrobat PDF-Reader, Photoshop und dem Flash Player) bekannt, dass eine Datei mit 150 Millionen Benutzernamen und Passwörtern gehackt wurde. Die Passwörter waren verschlüsselt, die Passwort-Vergessen-Hinweise jedoch nicht. Die Analysten konnten sehen, dass einige Nutzer das gleiche Passwort wie Ton hatten, und ihre Passworthinweise waren „Punk-Metall“, „Astrolux“ und „Another Day in Paradise“. „Das führte uns schnell zu Ton Siedsmas Lieblingsband, Strung Out, und dem Kennwort „strungout““, schreiben die Analysten.

Mit diesem Passwort waren sie in der Lage, auf Tons Twitter-, Google- und Amazon-Konten zugreifen. Die Analysten zeigten uns ein Screenshot der Direktnachrichten auf Twitter, die normalerweise geschützt sind, was bedeutet, dass sie sehen konnten mit wem Ton vertraulich kommunizierte. Sie zeigten uns auch ein paar Einstellungen seines Google-Kontos. Und sie konnten Produkte über Tons Amazon-Konto bestellen – was sie allerdings nicht getan haben. Die Analysten wollten nur zeigen, wie einfach es ist, schon mit wenigen Informationen auf hochsensible Daten zuzugreifen.

Was sie und ich für diesen Artikel getan haben, ist Kinderkram, im Vergleich zu dem, was Geheimdienste tun könnten. Wir konzentrierten uns vor allem auf die Metadaten, die wir mit gängiger Software analysierten. Wir verzichteten auf zusätzliche Recherchen, mit Ausnahme des geleakten Datensatzes von Adobe.

Außerdem war dieses Experiment auf eine Woche beschränkt. Einem Geheimdienst stehen Metadaten über viel mehr Menschen, über einen viel längeren Zeitraum, und dazu viel ausgefeilteren Analyse-Tools zur Verfügung. Internetanbieter und Telekommunikationsunternehmen sind in den Niederlanden gesetzlich verpflichtet, Metadaten für mindestens sechs Monate zu speichern. Polizei und Geheimdienste haben keine Schwierigkeiten, diese Art von Daten anzufordern und zu erhalten.

Also das nächste Mal, wenn du einen Minister, Sicherheitsexperten oder Informationsbeauftragten sagen hörst: „Oh, aber das ist nur Metadaten,“ denke an Ton Siedsma – den Typ, über den du so viel weißt, weil er nur eine Woche an Metadaten mit uns geteilt hat.

————————————————————————————————

Aus dem per ÖVP-Amtsmissbräuche offenkundig verfassungswidrig agrar-ausgeraubten Tirol, vom friedlichen Widerstand, Klaus Schreiner

Don´t be part of the problem! Be part of the solution. Sei dabei! Gemeinsam sind wir stark und verändern unsere Welt! Wir sind die 99 %!

Foto: Ton Siedsma